架构:使用集中式设备的 VMware Engine 网络安全性

作为贵组织的深度防御策略的一部分,您可能设有安全政策,它们要求使用集中式网络设备进行内嵌检测和阻止可疑行为网络活动。本文档帮助您为 Google Cloud VMware Engine 工作负载设计以下高级网络保护功能:

- 分布式拒绝服务 (DDoS) 攻击缓解

- SSL 分流

- 下一代防火墙 (NGFW)

- 入侵防御系统 (IPS) 和入侵检测系统 (IDS)

- 深度数据包检测 (DPI)

本文档中的架构使用 Google Cloud Marketplace 中的 Cloud Load Balancing 和网络设备。Cloud Marketplace 提供来自 Google Cloud 安全合作伙伴、支持生产环境且供应商支持的网络设备,以满足您的企业 IT 需求。

本文档中的指导适用于为 VMware Engine 工作负载设计、预配和管理网络连接的安全架构师和网络管理员。本文档假定您熟悉 Virtual Private Cloud (VPC)、VMware vSphere、VMware NSX、网络地址转换 (NAT) 和 Cloud Load Balancing。

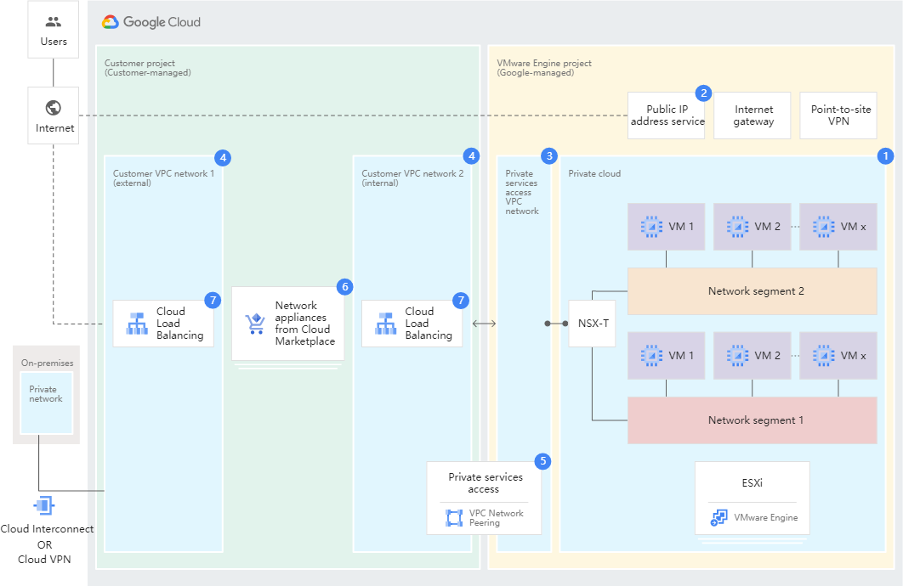

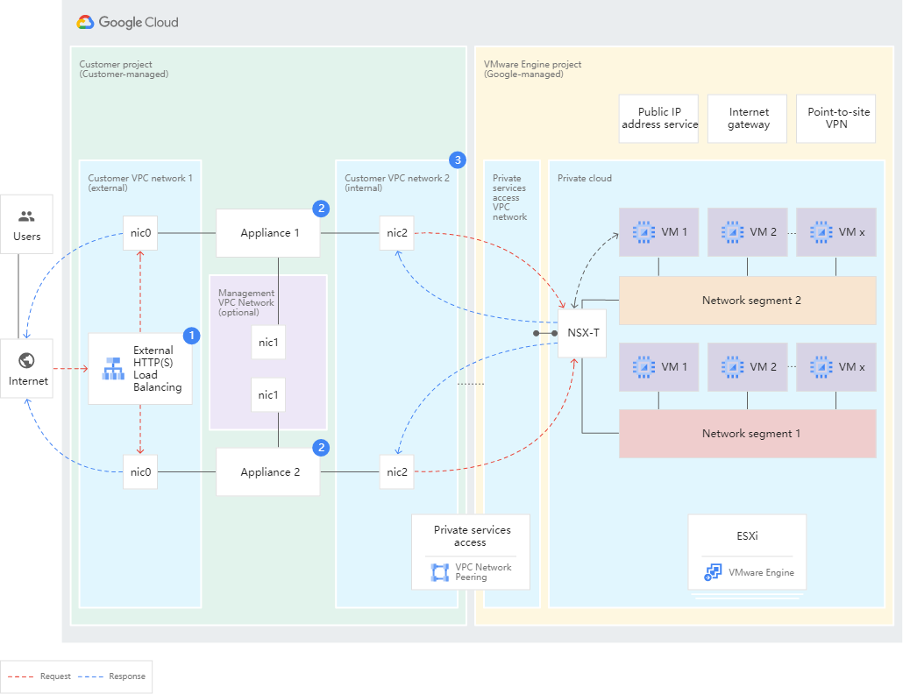

下图显示了从本地网络和互联网连接到 VMware Engine 工作负载的架构。在本文档的稍后部分,此架构进行了扩展,以满足特定用例的要求。

图 1 显示了此架构的以下主要组成部分:

- VMware Engine 私有云:一个独立的 VMware 堆栈,由虚拟机 (VM)、存储、网络基础架构和 VMware vCenter Server 组成。VMware NSX-T 提供网络和安全特性,例如微分段和防火墙政策。VMware Engine 虚拟机使用您在私有云中创建的网络分段中的 IP 地址。

- 公共 IP 地址服务:向 VMware Engine 虚拟机提供外部 IP 地址,以启用来自互联网的入站流量访问。互联网网关为 VMware Engine 虚拟机默认提供出站流量访问权限。

- VMware Engine 租户 VPC 网络:Google 托管的专用 VPC 网络,用于每个 VMware Engine 私有云,以实现与 Google Cloud 服务的通信。

- 客户 VPC 网络:

- 客户 VPC 网络 1(外部):托管网络设备和负载均衡器的公开接口的 VPC 网络。

- 客户 VPC 网络 2(内部):托管网络设备的内部接口,并使用专用服务访问模型与 VMware Engine 租户 VPC 网络对等互连的 VPC 网络。

- 注意:客户 VPC 网络也可以是共享 VPC 网络,本文档不对此作讲解。

- 专用服务访问通道:一种专用访问模式,使用 VPC 网络对等互连实现 Google 代管式服务与您的 VPC 网络之间的连接。

- 网络设备:您从 Cloud Marketplace 中选择并在 Compute Engine 实例上部署的网络软件。如需详细了解如何在 Google Cloud 上部署第三方网络设备,请参阅 Google Cloud 上的集中式网络设备。

- Cloud Load Balancing:一种 Google 代管式服务,可用于管理流向 Google Cloud 中高可用性分布式工作负载的流量。您可以选择遵从流量协议和访问要求的负载均衡器类型。本文档中的架构不使用内置的 NSX-T 负载均衡器。

配置说明

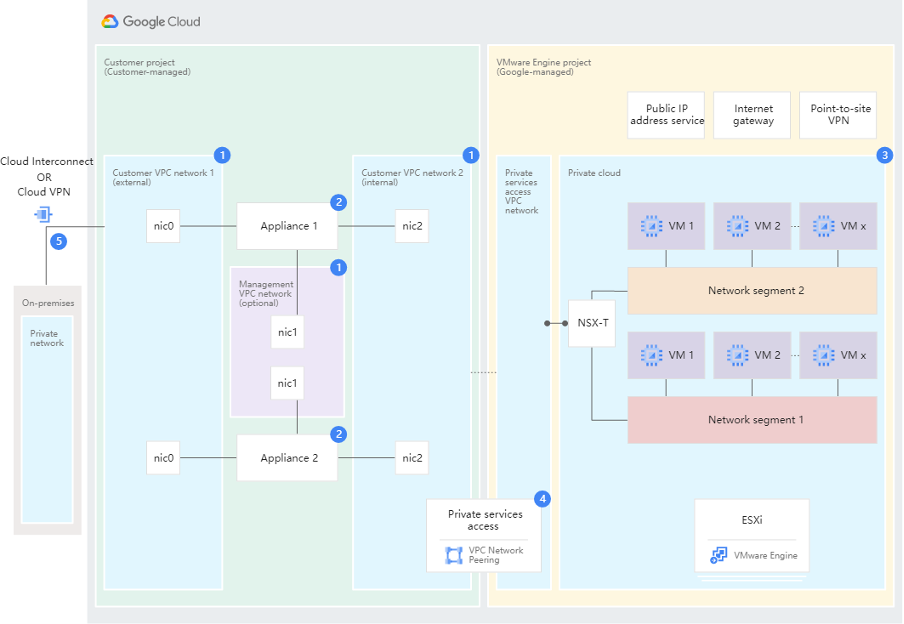

下图显示了为 VMware Engine 工作负载提供网络连接所需的资源:

图 2 展示了设置和配置此架构中的资源时必须完成的任务。以下是每项任务的说明,包括指向提供更多信息和详细说明的文档的链接。

- 按照创建自定义模式 VPC 网络中的说明,创建外部和内部 VPC 网络和子网。

- 对于每个子网,选择 VPC 网络中唯一的 IP 地址范围。

- 架构图中显示的管理 VPC 网络是可选的。如有必要,您可用它来托管网络设备的管理 NIC 接口。

- 从 Cloud Marketplace 部署所需的网络设备。

- 为了实现网络设备的高可用性,请在分布于两个区域中的一对虚拟机中部署每台设备。

您可以在实例组中部署网络设备。这些实例组可以是代管式实例组 (MIG) 或非代管式实例组,具体取决于您的管理或供应商支持要求。 - 按如下方式预配网络接口:

- 外部 VPC 网络中的 nic0 将流量路由到公共来源。

- nic1 用于管理设备(如果设备供应商需要)。

- 内部 VPC 网络中的 nic2 用于与 VMware Engine 资源进行内部通信。

- 在单独的 VPC 网络中部署网络接口有助于确保在公共和本地连接的接口级层隔离安全区域。

- 为了实现网络设备的高可用性,请在分布于两个区域中的一对虚拟机中部署每台设备。

- 设置 VMware Engine:

- 创建 VMware Engine 私有云。

- 为 VMware Engine 虚拟机创建网络分段。

- 使用专用服务访问通道设置 VPC 网络对等互连,将内部 VPC 网络连接到 VMware Engine 管理的 VPC 网络。

- 如果您需要与本地网络进行混合连接,请使用 Cloud VPN 或 Cloud Interconnect。

您可以针对以下用例扩展图 2 中的架构:

| 用例 | 使用的产品和服务 |

|---|---|

| 面向公共的 VMware Engine 工作负载的 NGFW | Cloud Marketplace 中的网络设备 外部 TCP/UDP 网络负载均衡 |

| 面向公共的 VMware Engine 工作负载的 NGFW、DDoS 缓解措施、SSL 分流和内容分发网络 (CDN) | Cloud Marketplace 中的网络设备 外部 HTTP(S) 负载均衡 |

| 用于 VMware Engine 工作负载与本地数据中心或其他云提供商进行私密通信的 NGFW | Cloud Marketplace 中的网络设备 内部 TCP/UDP 负载均衡 |

| 到 VMware Engine 工作负载的互联网的集中出站流量点 | Cloud Marketplace 中的网络设备 内部 TCP/UDP 负载均衡 |

以下部分介绍了这些用例,并简要介绍了实现这些用例的配置任务。

面向公共的工作负载的 NGFW

此用例具有以下要求:

- 由 VMware Engine 和 Compute Engine 实例组成的混合架构,使用 L4 负载均衡器作为通用前端。

- 使用 IPS/IDS、NGFW、DPI 或 NAT 解决方案保护公共 VMware Engine 工作负载。

- 公共 IP 地址多于 VMware Engine 公共 IP 地址服务支持的此类地址数量。

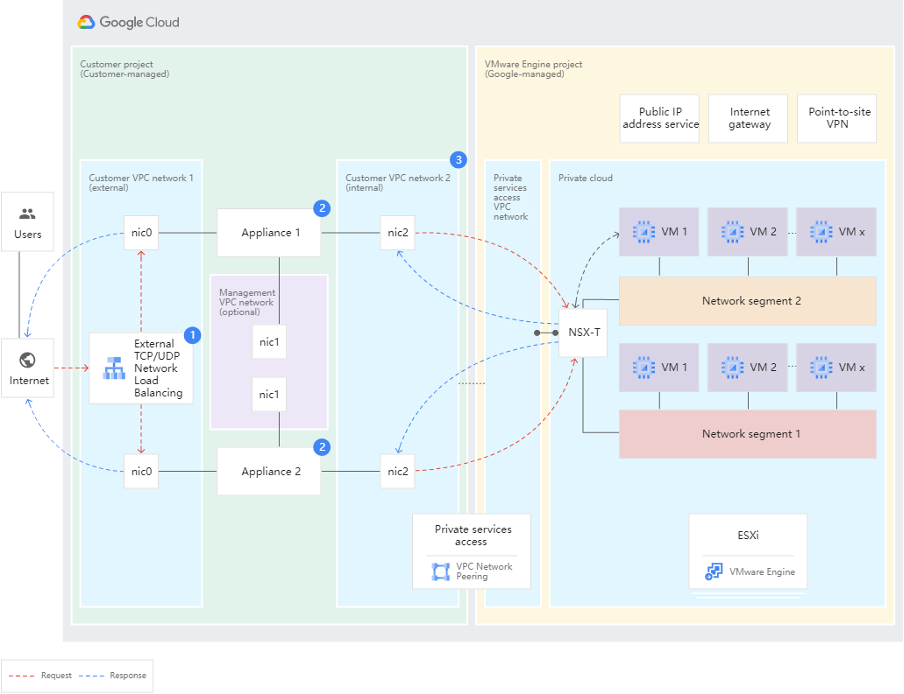

下图显示了为面向公共的 VMware Engine 工作负载预配 NGFW 所需的资源:

图 3 展示了设置和配置此架构中的资源时必须完成的任务。以下是每项任务的说明,包括指向提供更多信息和详细说明的文档的链接。

- 在外部 VPC 网络中预配网络负载均衡器,作为 VMware Engine 工作负载面向公共的入口点。

- 创建多个转发规则以支持多项 VMware Engine 工作负载。

- 使用唯一 IP 地址和 TCP 或 UDP 端口号配置每个转发规则。

- 将网络设备配置为负载均衡器的后端。

- 配置网络设备,使其对转发规则的公共 IP 地址执行到虚拟机的内部 IP 地址的目标 NAT (DNAT),其中这些虚拟器在 VMware Engine 中托管面向公共的应用。

- 网络设备必须对来自 nic2 接口的流量执行源 NAT (SNAT),以确保对称返回路径。

- 网络设备还必须通过 nic2 接口将流向 VMware Engine 网络的流量路由到子网的网关(子网的第一个 IP 地址)。

- 为了通过健康检查,网络设备必须使用次要或环回接口来响应转发规则的 IP 地址。

- 设置内部 VPC 网络的路由表,将 VMware Engine 流量转发到 VPC 网络对等互连作为下一个跃点。

在此配置中,VMware Engine 虚拟机使用 VMware Engine 的互联网网关服务来出站流向互联网资源。但是,入站流量由映射到虚拟机的公共 IP 地址的网络设备管理。

NGFW、DDoS 缓解措施、SSL 分流和 CDN

此用例具有以下要求:

- 由 VMware Engine 和 Compute Engine 实例组成的混合架构,使用 L7 负载均衡器作为通用前端,并使用网址映射将流量路由到相应的后端。

- 使用 IPS/IDS、NGFW、DPI 或 NAT 解决方案保护公共 VMware Engine 工作负载。

- 使用 Google Cloud Armor 针对公共 VMware Engine 工作负载的 L3—L7 DDoS 缓解措施。

- 使用 Google 管理的 SSL 证书或 SSL 政策终止 SSL,以控制用于 HTTPS 的 SSL 版本和加密,或者控制面向公共的 VMware Engine 工作负载的 SSL 连接。

- 使用 Cloud CDN 从靠近用户的位置传送内容,从而加快 VMware Engine 工作负载的网络传送。

下图显示了为面向公共的 VMware Engine 工作负载预配 NGFW 功能、DDoS 缓解措施、SSL 分流和 CDN 所需的资源:

图 4 展示了设置和配置此架构中的资源时必须完成的任务。以下是每项任务的说明,包括指向提供更多信息和详细说明的文档的链接。

- 在外部 VPC 网络中预配一个全局外部 HTTP(S) 负载均衡器,作为 VMware Engine 工作负载面向公共的公共入口点。

- 创建多个转发规则以支持多项 VMware Engine 工作负载。

- 使用唯一的公共 IP 地址配置每个转发规则,并将其设置为侦听 HTTP(S) 流量。

- 将网络设备配置为负载均衡器的后端。

- 此外,您还可以执行以下操作:

- 要保护网络设备,请在负载均衡器上设置 Google Cloud Armor 安全政策。

- 如需支持充当 CDN 后端的网络设备的路由、健康检查和任播 IP 地址,请为托管网络的 MIG 设置 Cloud CDN。

- 如需将请求路由到其他后端,请在负载均衡器上设置网址映射。例如,将对 /api 的请求路由到 Compute Engine 虚拟机,将对 /images 的请求路由到 Cloud Storage 存储桶,通过网络设备将对 /app 的请求路由到 VMware Engine 虚拟机。

- 配置每台网络设备,为其 nic0 接口的内部 IP 地址执行到虚拟机的内部 IP 地址的目标 NAT (DNAT),其中这些虚拟机在 VMware Engine 中托管面向公共的应用。

- 网络设备必须对来自 nic2 接口(内部 IP 地址)的源流量执行 SNAT,以确保对称返回路径。

- 此外,网络设备必须通过 nic2 接口将流向 VMware Engine 网络的流量路由到子网网关(子网的第一个 IP 地址)。

- DNAT 步骤是必要的,因为负载均衡器是在 Google Front End (GFE) 服务上实现的基于代理的服务。根据客户端的位置,多个 GFE 可以发起与后端网络设备的内部 IP 地址的 HTTP(S) 连接。来自 GFE 的数据包的源 IP 地址与健康检查探测所使用的范围相同(35.191.0.0/16 和 130.211.0.0/22),而不是原始客户端 IP 地址。负载均衡器使用 X-Forwarded-For 标头附加客户端 IP 地址。

为了通过健康检查,请将网络设备配置为使用次要或环回接口来响应转发规则的 IP 地址。 - 设置内部 VPC 网络的路由表,将 VMware Engine 流量转发到 VPC 网络对等互连。

在此配置中,VMware Engine 虚拟机使用 VMware Engine 的互联网网关服务出站流向互联网。但是,入站流量由虚拟机的公共 IP 地址的网络设备管理。

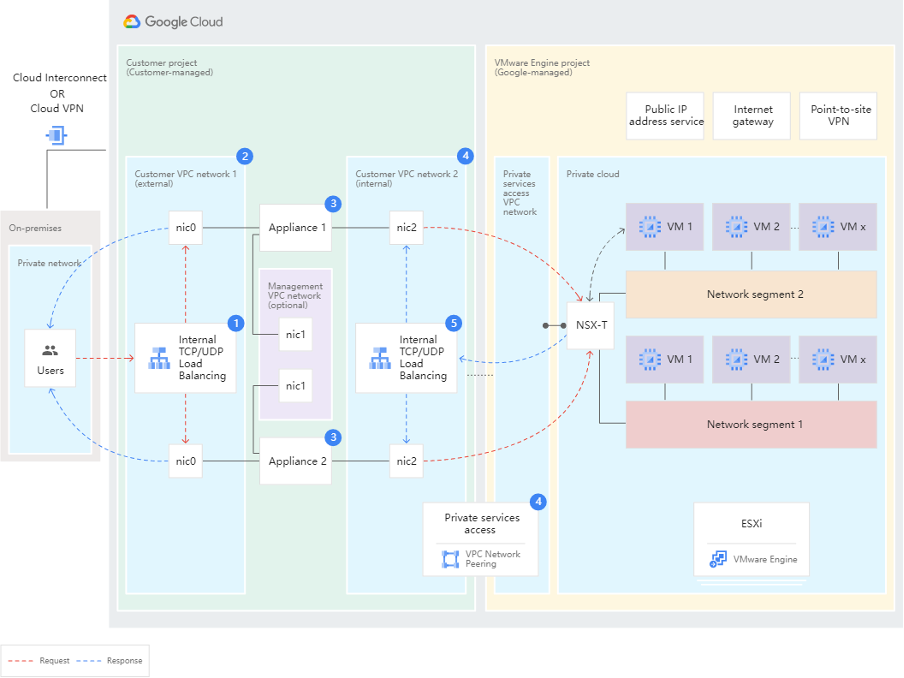

用于专用连接的 NGFW

此用例具有以下要求:

- 由 VMware Engine 和 Compute Engine 实例组成的混合架构,使用 L4 负载均衡器作为通用前端。

- 使用 IPS/IDS、NGFW、DPI 或 NAT 解决方案保护您的专用 VMware Engine 工作负载。

- Cloud Interconnect 或 Cloud VPN,用于与本地网络连接。

下图显示了预配 NGFW 来实现 VMware Engine 工作负载与本地网络或其他云提供商之间的专用连接所需的资源:

图 5 展示了设置和配置此架构中的资源时必须完成的任务。以下是每项任务的说明,包括指向提供更多信息和详细说明的文档的链接。

- 在外部 VPC 网络中预配内部 TCP/UDP 负载均衡器,并使用一条转发规则侦听所有流量。将网络设备配置为负载均衡器的后端。

- 设置外部 VPC 网络的路由表,使其指向转发规则作为流向 VMware Engine 网络的流量的下一个跃点。

- 按如下方式配置网络设备:

- 通过 nic2 接口将流向 VMware Engine 网络的流量路由到子网网关(子网的第一个 IP 地址)。

- 为了通过健康检查,请将网络设备配置为使用次要或环回接口来响应转发规则的 IP 地址。

- 为了使内部负载均衡器通过健康检查,请配置多个虚拟路由网域来确保正确路由。必须执行此步骤,以允许 nic2 接口返回源自公共范围(35.191.0.0/16 和 130.211.0.0/22)的健康检查流量,同时网络设备的默认路由指向 nic0 接口。如需详细了解负载均衡器健康检查的 IP 地址范围,请参阅探测 IP 地址范围和防火墙规则。

- 注意:内部 TCP/UDP 负载均衡支持对称哈希。您无需在网络设备上配置 SNAT,就可确保 NGFW 功能有对称返回路径。

- 设置内部 VPC 网络的路由表,将 VMware Engine 流量转发到 VPC 网络对等互连作为下一个跃点。

- 对于返回的流量或从 VMware Engine 发起流向远程网络的流量,请将内部 TCP/UDP 负载均衡器配置为下一个跃点,该跃点通过 VPC 网络对等互连通告到专用服务访问通道 VPC 网络。

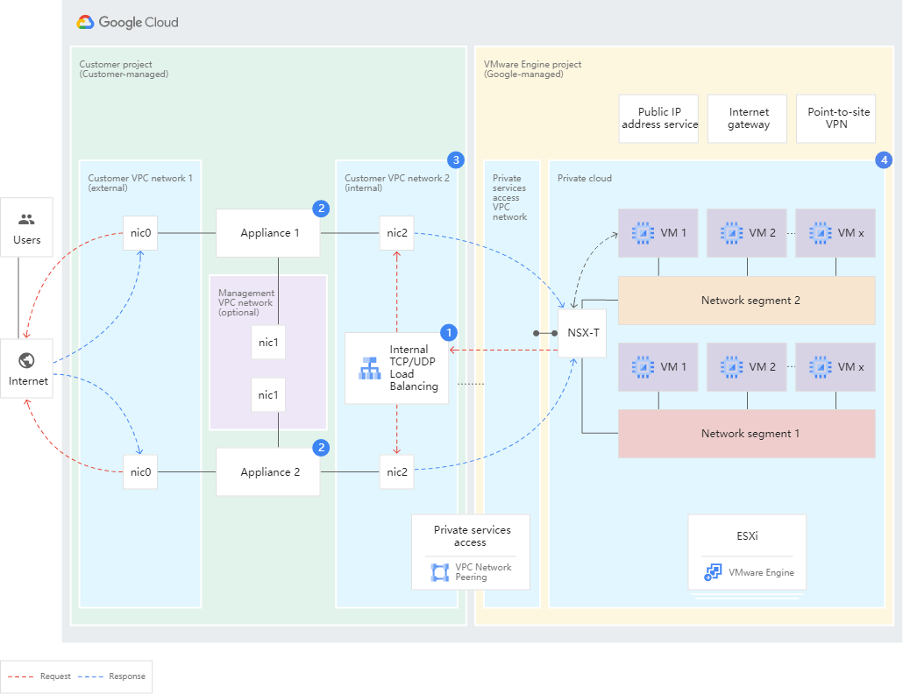

到互联网的集中出站流量

此用例具有以下要求:

- 针对互联网出站流量的集中式网址过滤、日志记录和流量强制执行。

- 使用 Cloud Marketplace 中的网络设备为 VMware Engine 工作负载自定义保护。

下图显示了预配从 VMware Engine 工作负载到互联网的集中出站流量点所需的资源:

图 6 展示了设置和配置此架构中的资源时必须完成的任务。以下是每项任务的说明,包括指向提供更多信息和详细说明的文档的链接。

- 在内部 VPC 网络中预配一个内部 TCP/UDP 负载均衡器,作为 VMware Engine 工作负载的出站流量入口点。

- 配置网络设备,让其对来自其公共 IP 地址 (nic0) 的流量进行 SNAT 处理。为了通过健康检查,网络设备必须使用次要或环回接口响应转发规则的 IP 地址。

- 配置内部 VPC 网络,通过 VPC 网络对等互连向专用服务访问通道 VPC 网络通告默认路由,并将内部负载均衡器的转发规则用作下一个跃点。

- 如需允许流量通过网络设备(而不是互联网网关)传出,请停用 VMware Engine 集群上的互联网访问权限和公共 IP 服务。