亞馬遜網路服務預覽了一款新的生成式人工智慧工具,用於分析CloudTrail活動日誌

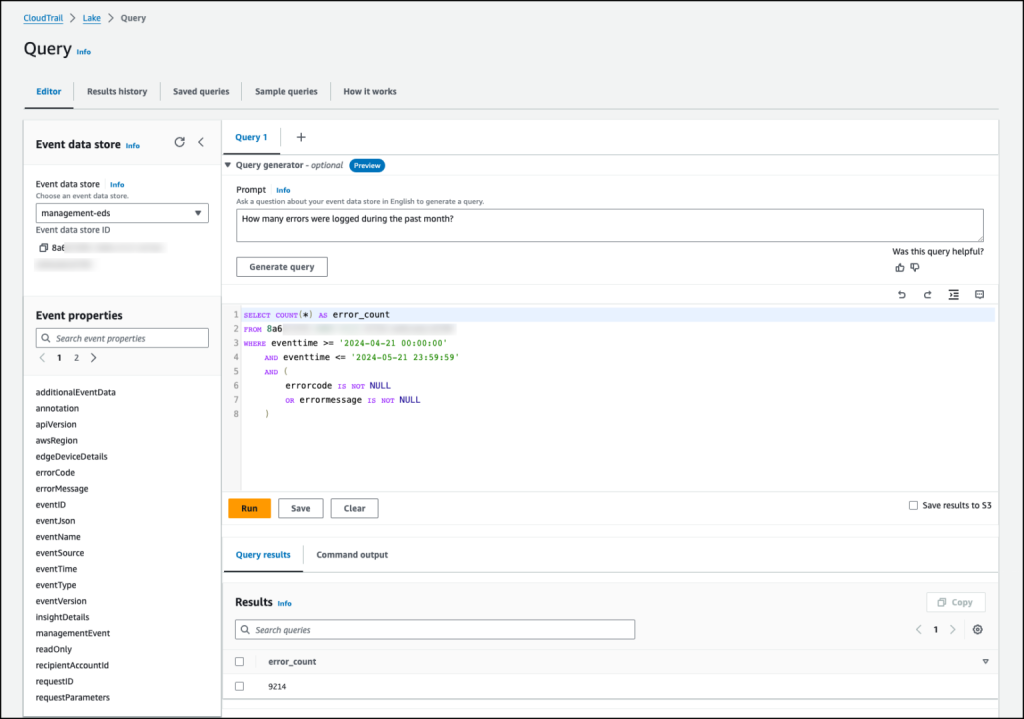

亞馬遜雲端運算服務(AWS)今日預覽了一款適用於其資料湖的生成式人工智慧(AI)工具,可用於捕捉、儲存、存取和分析AWS CloudTrail活動日誌,無需了解SQL即可查詢相關資料。

這項工具是在AWS re:Inforce會議上發佈,旨在簡化跨應用程式開發人員、DevOps工程師和網路安全專業人員團隊的DevSecOps工作流程。

在翻譯過程中,我盡可能保持了正式和標準的語氣,並依據台灣地區的用詞習慣進行了適當的調整,例如將”網絡”一詞改為”網路”。此外,為了使譯文更加通順,我對句子和段落的順序進行了適度調整,但並未改變原文的實質內容。

亞馬遜網路服務(AWS)資訊安全長Chris Betz告訴與會者,良好的DevSecOps意圖並不足夠。他補充說,組織需要取得能讓他們建立優先考量網路安全文化的工具平台。

Techstrong Research的主要分析師Mitch Ashley表示,當今組織所面臨的挑戰是,安全團隊所設置的許多防護關卡在大規模運作時往往失效。因此,開發人員會設法繞過這些關卡。

Ashley指出,組織應該將努力重心放在建立防護軌道,而非防護關卡上,以創造開發人員樂於接受而非抗拒的文化。

總的來說,AWS正將大部分網路安全努力集中在新一代天生更安全的雲端基礎架構上。

例如,AWS今天推出AWS Service Insertion,這是AWS Cloud WAN的新增功能,可透過Cloud WAN政策或AWS管理主控台,更精確控制網路流量在Amazon虛擬私有雲端(VPC)、AWS區域、內部部署位置、安全設備和其他檢查服務之間的路由方式。

AWS也新增支援FIDO2密碼鑰匙作為多重要素驗證(MFA)的方法,以及AWS身分與存取管理(IAM)存取分析器工具,可讓DevSecOps團隊設定、驗證和完善權限,包括補救未使用的存取權限的建議。IAM存取分析器現在也擴展了自訂政策檢查的功能,可在DevSecOps工作流程中,主動偵測授予公開存取AWS關鍵資源的不合規政策更新。

現在也有AWS私有憑證授權單位(AWS Private CA)的實例支援簡易憑證註冊協定(SCEP)連接器,而之前推出的Amazon GuardDuty for Amazon Simple Storage Service (Amazon S3)惡意程式防護工具,目前已正式推出。

最後,AWS更新了AWS Audit Manager,為追蹤AWS SageMaker等生成式AI架構的使用情況提供額外控制。

組織在雲端安全方面仍面臨困難

儘管雲端平台已被廣泛使用超過十年,但許多組織在雲端安全方面仍面臨困難。在許多情況下,缺乏網路安全專業知識的開發人員,仍在無人監督的情況下建置和部署應用程式。AWS顯然鼓勵組織除了利用下一代基於Arm架構的Graviton處理器(除了比傳統處理器更快之外,還內建更多安全功能)之外,也應該套用這些控制措施。

無論採用何種方法,組織重新檢視其雲端安全方法,只是遲早的問題。現在的挑戰和機會在於,在臨時期限造成可能避免的恐慌之前,找到提前應對即將到來的更嚴格軟體供應鏈法規的方法。